Testy penetracyjne – czy należy się ich bać?

Mai 18, 2021, 08:42

Test penetracyjny to jeden ze sposobów określenia poziomu bezpieczeństwa infrastruktury IT polegający na wykorzystaniu słabości, luk, podatności i błędów w konfiguracji badanych systemów i aplikacji. Cały proces bazuje na spojrzeniu na zabezpieczenia klienta z perspektywy włamywacza oraz na znalezieniu ścieżki lub ścieżek, którymi można się dostać do wnętrza przedsiębiorstwa. Test odbywa się jednak na zasadach etycznego hakingu – czyli z dbałością o bezpieczeństwo danych oraz ciągłości pracy badanych systemów. Oczywiście nie jest to tylko symulacja - pentesterzy aktywnie działają i korzystają ze wszystkich znanych sobie technik oraz wszystkich wyżej wymienionych elementów (podatności, luki, błędy w konfiguracji).

Wyróżnia się trzy podstawowe rodzaje testów:

- black box – tzw. testy z minimalną wiedzą, czyli pentesterzy bazują na informacjach dostępnych publicznie (np. adres IP serwera do którego należy się włamać), jest to model najbardziej zbliżony do rzeczywistego ataku hakerskiego;

- white box – w tym przypadku tester ma dostęp do wszystkich informacji klienta tj. kodów źródłowych, schematów infrastruktury, danych o konfiguracjach urządzeń;

- gray box – to testy będące kompromisem pomiędzy testami black box a testami white box, testerzy otrzymują częściową wiedzę o badanym systemie informatycznym.

Wynikiem testu jest raport, będący pełną informacją o lukach w zabezpieczeniach systemów informatycznych. Klient otrzymuje listę wykorzystanych podatności wraz z oceną, które z nich są najbardziej krytyczne dla działania przedsiębiorstwa, a które z nich można zaakceptować. Skomplikowanie dzisiejszych systemów informatycznych oraz ilość obecnych w tych systemach błędów i podatności skutecznie uniemożliwia nawet dużym organizacjom, zatrudniającym sztab ludzi opiekujących się IT, załatanie w skończonym czasie wszystkich luk w zabezpieczeniach. Dzięki wiedzy otrzymanej w raporcie klient może zaplanować działania swoich służb informatycznych tak, aby mogły działać najbardziej efektywnie i skupić się na najważniejszych możliwych wektorach ataku.

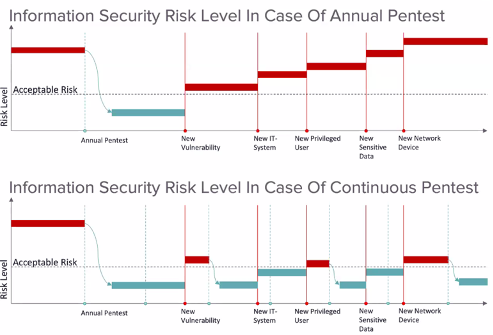

Na koniec pozostaje jeszcze jedna kwestia – jak często należy wykonywać testy penetracyjne? Odpowiedź jest oczywista – należy je przeprowadzać regularnie. Dodatkowo powinno się planować takie testy po modyfikacjach infrastruktury, aktualizacjach oprogramowania lub instalacjach nowych aplikacji.

Źródło: Pcysys PenTera

Powyższe zestawienie doskonale obrazuje jaki ma wpływ częstotliwość testów penetracyjnych na ustalony w przedsiębiorstwie akceptowalny poziom ryzyka.

Wracając do pytania - czy należy się obawiać pentestów? Absolutnie nie. To nie jest próba obnażenia niewiedzy pracowników działów IT, lecz proces, który umożliwi im jeszcze lepsze wykonywanie swoich obowiązków i jeszcze lepszą ochronę przedsiębiorstwa przed atakami hakerskimi.

MB