DNSSEC, czyli jak zabezpieczyć usługę DNS w organizacji

luty 25, 2021, 08:35

Dlaczego powinno się zabezpieczyć swoje domeny oraz lokalne serwery DNS w przedsiębiorstwie mechanizmem DNSSEC? Czym w ogóle jest ten mechanizm i po co się go stosuje? Co go odróżnia od standardowej usługi DNS i czy warto go stosować?

Na początek odpowiedzmy sobie na pytanie czym jest standardowy protokół DNS i jakie kryje w sobie podatności.

W najprostszym ujęciu usługa DNS umożliwia zamianę łatwej do zapamiętania nazwy domenowej (np. www.nazwa-naszego-banku.pl) bądź też nazwy serwera w naszej sieci firmowej na adres IP używany przez systemy informatyczne w komunikacji sieciowej. Bez tej usługi wejście na dowolną stronę internetową czy serwer wiązałyby się z koniecznością pamiętania i wpisywania przydługich adresów IP zamiast łatwych do zapamiętania nazw słownych.

W porządku, a jak to wygląda w przeciętnej organizacji, mającej zwykle lokalne serwery DNS?

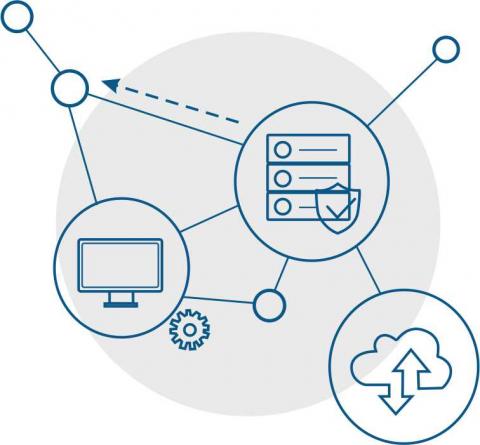

W momencie gdy klient usługi (użytkownik stacji roboczej w sieci firmowej) wysyła zapytanie o adres dowolnej strony lub o nazwę serwera w sieci firmowej, jego żądanie trafia zazwyczaj do firmowych serwerów DNS, które z kolei przeszukują swoje rekordy oraz tzw. "DNS cache" (lista ostatnio odpytywanych nazw wraz z wyszukanymi adresami IP) i jeśli nie znajdą odpowiedzi, to zapytanie przekazywanej jest dalej tzn. do zewnętrznych serwerów DNS kolejnych poziomów, aż w końcu otrzymana odpowiedź trafia do klienta, który w konsekwencji uzyskuje dostęp do zasobu sieciowego pod podanym adresem IP (strony WWW lub też jakiejś usługi na jednym z serwerów firmowych).

Jakie w takim razie kryje w sobie podatności standard protokołu DNS i dlaczego powinno się go zabezpieczyć rozszerzeniem DNSSEC?

Kiedy opracowywano koncepcję DNS nie przewidywano wówczas bardzo szybkiej popularyzacji Internetu, ilości usług dostępnych przez DNS oraz związanych z tym zagrożeń. Protokół DNS zaprojektowano po prostu tak aby użytkownik Internetu w szybki i prosty sposób otrzymał połączenie z wybranym zasobem. Używając niezabezpieczonego protokołu DNS narażamy się m.in na następujące typy ataków:

- ataki DOS i DDoS na serwery DNS (zablokowanie dostępu do usług, czyli po prostu zatrzymanie usługi DNS, a w konsekwencji komunikacji sieciowej opartej o nazwy DNS),

- DNS spoofing (podszywanie się pod prawdziwy serwer DNS w celu przejęcia obsługi i przekierowywania klientów usługi na fałszywe strony do złudzenia wyglądające jak prawdziwe, wyłudzające dane i hasła użytkowników),

- uszkodzenie lub modyfikacja pamięci podręcznej serwerów DNS (przez co prawdziwy serwer DNS może przekierowywać na fałszywe, spreparowane strony wyłudzające dane, podobnie jak wyżej,

- fałszowanie adresu IP (przesyłanie w odpowiedzi innego adresu IP niż ten o który pytał klient),

- przechwytywanie danych (zapytań do serwerów DNS i odpowiedzi do klientów).

Jak widać powyżej, korzystanie z usługi DNS bez mechanizmów zabezpieczających jest obarczone bardzo dużym ryzykiem. Dane przesyłane w takiej komunikacji nie są ani tajne ani odpowiednio zabezpieczone, stanowiąc sporą przestrzeń dla działań cyberprzestępców.

Co na to wszystko poradzić, czyli czym jest ten cały DNSSEC?

DNSSEC (ang. DNS Security Extensions) to zestaw rozszerzeń do protokołu DNS, który poprawia jego bezpieczeństwo. Jego mechanizm opiera się na podpisach cyfrowych, kryptografii asymetrycznej oraz certyfikatach. Za ich pomocą zapewnia uwierzytelnianie źródeł danych, którymi są serwery DNS. Sprawdzane jest pochodzenie danych oraz ich integralność przy użyciu klucza publicznego i prywatnego. Serwer publikujący szyfruje (podpisuje) swoje dane za pomocą klucza prywatnego, które każdy może zweryfikować za pomocą jawnie dostępnego klucza publicznego.

Technologia DNSSEC zapewnia wiarygodność, autentyczność oraz integralność odpowiedzi (tzn. czy odpowiedź nie została zmodyfikowana i pochodzi z odpowiedniego źródła), sprawdzanie danych oraz ogólne bezpieczeństwo systemu.

Podsumowując, dzięki DNSSEC systemy użytkowników będą akceptować jedynie odpowiedzi DNS podpisane cyfrowo, od zaufanego serwera, a wszystkie opisane wyżej rodzaje ataków nie będą po prostu możliwe.

Jeśli Twoja firma nie korzysta jeszcze z DNSSEC to zalecamy jak najszybszą implementację tej technologii.

PK